ブロックチェーンのセキュリティはどのように機能するか?主な脅威と解決策

ブロックチェーン技術は、その分散型台帳によって高いセキュリティ性を謳っていますが、完璧ではありません。本稿では、ブロックチェーンのセキュリティメカニズムを深く掘り下げ、ハッシュ関数、デジタル署名、コンセンサスアルゴリズムといった重要な要素を解説します。さらに、51%攻撃やスマートコントラクトの脆弱性といった主な脅威と、それらに対抗するための対策、今後の課題についても考察します。堅牢なセキュリティ設計の重要性と、進化し続ける脅威への対応について、分かりやすく解説いたします。

ブロックチェーンセキュリティの仕組みと主な脅威とその対策

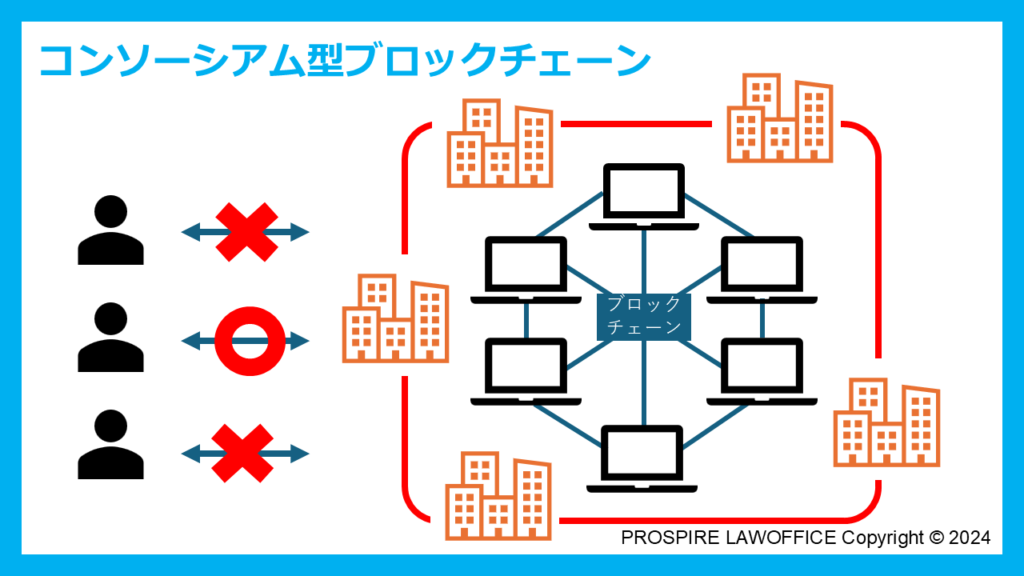

ブロックチェーンのセキュリティは、その分散化された性質と暗号技術の組み合わせによって実現されています。分散合意アルゴリズム(例:プルーフ・オブ・ワーク、プルーフ・オブ・ステーク)を用いて、多数のノードが取引の正当性を検証し、改ざん耐性のある共有台帳を維持します。暗号学的ハッシュ関数によって、ブロックチェーン上のデータの整合性が保たれ、不正な変更は容易に検知されます。しかし、完璧なシステムはなく、ブロックチェーンも様々な脅威にさらされています。

攻撃ベクトル:51%攻撃

ブロックチェーンネットワークの51%以上のハッシュパワーを掌握した攻撃者は、取引の承認や変更、さらには二重支出攻撃を実行できる可能性があります。これは、プルーフ・オブ・ワーク型のブロックチェーンで特に懸念されます。プルーフ・オブ・ステークではステーク量の割合に依存しますが、それでも大規模な攻撃には脆弱です。対策としては、ネットワークの分散化を促進し、ハッシュレートを向上させることで、単一の攻撃者が支配的な力を得ることを困難にする必要があります。また、より高度なコンセンサスアルゴリズムの研究開発も重要です。

攻撃ベクトル:スマートコントラクトの脆弱性

スマートコントラクトは、ブロックチェーン上で自動的に実行されるプログラムです。しかし、コーディングミスや設計上の欠陥により、脆弱性が発生し、攻撃者に悪用される可能性があります。例えば、オーバフローエラーや再エントランシー攻撃などが知られています。対策としては、厳格なコードレビューとセキュリティ監査を実施し、形式的検証技術を活用して、スマートコントラクトの信頼性を高める必要があります。また、バグバウンティプログラムなどを導入して、コミュニティによる脆弱性発見を促進することも有効です。

攻撃ベクトル:プライベートキーの盗難

プライベートキーは、ブロックチェーン上の資産を管理するための重要な情報です。これが盗難や漏洩した場合、攻撃者はユーザーの資産を自由に操作できるようになります。対策としては、強固なパスワードの使用、マルチシグの活用、ハードウェアウォレットの使用など、プライベートキーのセキュリティを強化する必要があります。また、フィッシング詐欺などのソーシャルエンジニアリング攻撃への警戒も不可欠です。

攻撃ベクトル:オラクル問題

ブロックチェーンは、外部データ(オラクル)に依存することがあります。このオラクルデータが改ざんされた場合、ブロックチェーンの信頼性が損なわれる可能性があります。例えば、価格オラクルが操作されれば、スマートコントラクトが不正に実行される可能性があります。対策としては、複数のオラクルを使用することで信頼性を高めたり、オラクルのセキュリティを強化したり、分散型オラクルの技術を活用する必要があります。

攻撃ベクトル:Sybil攻撃

Sybil攻撃とは、多数の偽のノードを作成することでネットワークを操作しようとする攻撃です。これにより、ネットワークの合意形成プロセスを妨害したり、分散型アプリケーション(dApps)の正常な動作を阻害したりする可能性があります。対策としては、ノードの認証機構を強化したり、高いコストを要求するコンセンサスアルゴリズムを採用したりするなど、攻撃のコストを高くすることで抑止力を高める必要があります。

| 脅威 | 対策 |

|---|---|

| 51%攻撃 | ネットワークの分散化、ハッシュレートの向上、高度なコンセンサスアルゴリズム |

| スマートコントラクトの脆弱性 | 厳格なコードレビュー、セキュリティ監査、形式的検証、バグバウンティプログラム |

| プライベートキーの盗難 | 強固なパスワード、マルチシグ、ハードウェアウォレット |

| オラクル問題 | 複数のオラクルの使用、オラクルのセキュリティ強化、分散型オラクル |

| Sybil攻撃 | ノードの認証機構の強化、コストの高いコンセンサスアルゴリズム |

ブロックチェーンセキュリティの堅牢性と脆弱性のバランス

ブロックチェーン技術は、分散型台帳技術として高いセキュリティ性を誇る一方、完璧ではなく、様々な脅威にさらされています。本記事では、ブロックチェーンのセキュリティメカニズム、主要な攻撃手法、そしてそれらへの対策を詳細に解説します。 その複雑さと多様性を理解することで、より安全なブロックチェーンシステムの構築と運用に貢献できると考えます。

51%攻撃とその対策

51%攻撃とは、ネットワーク全体のハッシュパワーの過半数を掌握することで、トランザクションの改ざんや二重支出などの不正行為を行う攻撃です。対策としては、PoWアルゴリズムの改良、PoSコンセンサスへの移行、そしてネットワーク参加者の分散化による攻撃難易度の上昇などが挙げられます。

スマートコントラクトの脆弱性と監査

スマートコントラクトは、コードにバグや脆弱性があると、ハッカーによって不正アクセスや資金流出のリスクにさらされます。そのため、開発段階での徹底的なコードレビューやセキュリティ監査、そしてデプロイ後の継続的なモニタリングが不可欠です。

キー管理と秘密鍵の保護

ブロックチェーンにおける秘密鍵の管理は、セキュリティの要です。秘密鍵が漏洩すると、資産の喪失につながるため、強固なパスワード設定、ハードウェアウォレットの使用、多要素認証の導入など、厳格なセキュリティ対策が求められます。

オラクル問題と解決策

オラクル問題は、ブロックチェーンの外にあるデータソース(オラクル)からの情報が、改ざんされる可能性があるという問題です。解決策としては、複数のオラクルを使用する、オラクルの信頼性を検証するメカニズムを導入する、そして信頼できるオラクルプロバイダーを選択することが重要です。

量子コンピュータの脅威と耐量子暗号

将来、量子コンピュータが実用化されると、現在の暗号化技術が破られる可能性があります。そのため、耐量子コンピュータ暗号技術の研究開発が進められており、ブロックチェーン技術においても、将来的な量子攻撃への対策が求められています。

よくある質問

ブロックチェーンのセキュリティはどのように確保されているのですか?

ブロックチェーンのセキュリティは、分散化、暗号化、およびコンセンサスアルゴリズムの三本柱によって確保されています。まず、分散化により、単一故障点がなくなるため、攻撃者がシステム全体を乗っ取るのが困難になります。次に、暗号化技術によって、取引データは改ざん不可能に保護されます。最後に、コンセンサスアルゴリズム(例:プルーフオブワーク、プルーフオブステーク)は、ネットワーク参加者間で合意を形成し、不正な取引を阻止します。これらの要素が統合されることで、高いセキュリティレベルが実現されます。

ブロックチェーンにおける主な脅威は何ですか?

ブロックチェーンの主な脅威としては、51%攻撃、スマートコントラクトのバグ、オラクル問題、キー管理の失敗などが挙げられます。51%攻撃は、ネットワークの過半数のハッシュパワーを掌握することで、取引を改ざんしたり、二重支出を実行したりする攻撃です。スマートコントラクトのバグは、予期せぬ動作を引き起こし、資金の損失につながる可能性があります。オラクル問題とは、ブロックチェーン外のデータに依存するスマートコントラクトが、不正なデータによって影響を受けるリスクです。そして、キー管理の失敗は、秘密鍵の紛失や盗難によって、資産を失う可能性があります。

これらの脅威に対する解決策は何ですか?

脅威への対策としては、ネットワークの分散化を促進すること、スマートコントラクトの厳格な監査を行うこと、信頼できるオラクルの利用、安全なキー管理を実装することが重要です。さらに、定期的なセキュリティ監査や脆弱性診断を実施し、最新のセキュリティ対策を導入することで、リスクを軽減することができます。また、多要素認証などのセキュリティ強化策を導入することも有効です。

ブロックチェーンのセキュリティは完璧ですか?

残念ながら、完璧なセキュリティはありません。ブロックチェーンは非常に安全な技術ですが、依然として上記の脅威にさらされています。技術の進化や攻撃手法の高度化に伴い、新たな脅威も出現する可能性があります。そのため、常に最新のセキュリティ技術を導入し、継続的な監視と改善を行うことが不可欠です。完璧なセキュリティを目指すのではなく、リスクを最小限に抑えるための努力を続けることが重要です。